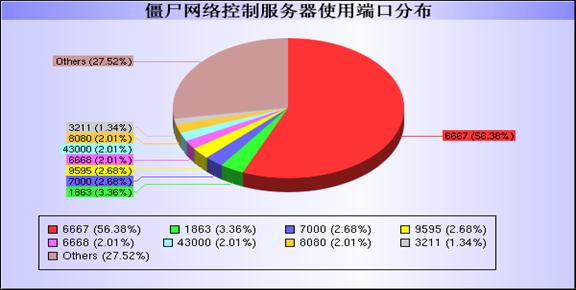

一、河南互聯網應急中心事件處理情況 八月份,我中心共處理2起互聯網安全事件。國家互聯網應急中心發現我省某地市政府網站掛馬。我中心及時將事件信息通報相關電信運營企業,要求相關電信企業及時協調處理,網站現已恢復正常。 二、基礎電信運營企業及網絡安全企業上報情況 八月份,我省各基礎電信運營企業及網絡安全企業共上報網絡安全事件84起,其中河南電信公司上報11起,河南移動公司上報3起,河南天融信上報63起,河南山谷上報1起,世紀信安上報6起。相關電信運營企業已及時處理所上報安全事件。 三、河南省網絡安全事件分析 (一)木馬事件數據 2009年8月1日至31日,CNCERT/CC對當前流行的木馬程序的活動狀況進行了抽樣監測,發現我國大陸地區23398個IP 地址對應的主機被其他國家或地區通過木馬程序秘密控制,其分布情況如下圖所示,最多的地區為北京市(24.61%)。其中,我省受控IP地址為826個,排名第10。  另外,根據國內木馬控制服務器IP地址分布情況看,廣東最多,達7489個,河南排第5,共有3651個。 (二)僵尸網絡情況 2009年8月1日至31日,CNCERT/CC對僵尸網絡的活動狀況進行了抽樣監測,發現國內699個IP地址對應的主機被利用作為僵尸網絡控制服務器,僵尸網絡主機數目有117852個。其中,我省僵尸網絡控制服務器數量為42個,僵尸網絡所感染的主機數量為6476個。 1、僵尸網絡控制服務器數量按地區排名 下圖是根據僵尸網絡控制服務器的數量,按地區繪制的Top10分布圖。我省8月份僵尸網絡控制服務器數量在全國排第5位。  2、僵尸網絡所感染主機數量按地區排名 下圖是根據僵尸網絡所感染主機的數量,按地區繪制的Top10分布圖。從圖中可以看到,我省僵尸網絡所感染主機數量在全國排第8位。  3、僵尸網絡控制服務器使用的控制端口分布 下圖是僵尸網絡控制服務器使用的控制端口分布圖,從圖中可以看到,56.38%的僵尸網絡控制服務器通過6667端口對目標計算機進行控制。  (三)網頁篡改情況 2009年8月1日至31日,我國大陸地區被篡改網站的數量為3693個,其中,我省被篡改網站數量為402個,排名全國第2。  網頁篡改事件中,排名前三位的攻擊者的名稱分別是:用幸福觸摸憂傷@W.S.H,攻擊511次;雨夜孤魂,攻擊200次;Killer,攻擊74次。 (四)惡意代碼捕獲情況 1、惡意代碼捕獲次數排名 下表是通過蜜網捕獲的惡意代碼樣本及其變種數量前10名:

2、感染惡意代碼的主機對應IP按地區分布 8月份,我國感染惡意代碼的主機對應IP數為215708個,其中,我省有8545個IP地址感染了惡意代碼,排名全國第6。下圖是根據感染惡意代碼的主機所對應IP的數量,按地區繪制的Top10分布圖。  鑒于近期網絡安全形勢不容樂觀,各電信運營企業及各有關單位要充分重視,對各自系統進行網絡安全加固,及時升級殺毒軟件,并及時更新病毒庫,安裝網絡防火墻,有效地防止惡意代碼的攻擊。 四、近期安全威脅公告 (一)無線局域網 AutoConfig 服務中的漏洞可能允許遠程執行代碼 此安全更新解決無線局域網 AutoConfig 服務中一個秘密報告的漏洞。如果啟用了無線網絡接口的客戶端或服務器收到特制的無線幀,該漏洞可能允許遠程執行代碼。未啟用無線卡的系統不受此漏洞的威脅。 參考信息: http://www.microsoft.com/china/technet/security/bulletin/MS09-049.mspx (二)微軟Windows Vista等系統存在畸形SMB報文遠程拒絕服務漏洞 Windows Vista和Windows Server 2008等操作系統中服務器消息塊(SMB)2.0驅動程序存在嚴重“零日”安全漏洞。SRV2.SYS驅動在實現NEGOTIATE PROTOCOL REQUEST功能時沒有正確處理發來的畸形SMB頭字段數據,若遠程攻擊者在發送的SMB報文的“Process Id High”頭字段中包含有“&”字符,則會導致系統藍屏宕機,從而造成拒絕服務攻擊。該漏洞利用簡單,漏洞信息和攻擊代碼已公開,微軟公司尚未發布針對該漏洞的補丁程序。 在目前廠商暫未提供補丁或者升級程序的情況下,CNCERT推薦廣大用戶關閉445端口,直至官方提供相應的補丁。注意:如果用戶選擇關閉445端口,可能造成用戶局域網內無法進行文件共享傳輸,請謹慎操作。如發現有關攻擊活動請及時與我中心聯系。 操作方法如下: 通過添加注冊表項關閉445端口,添加后必須重啟計算機: [HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\NetBT\Parameters] 新建注冊表項:SMBDeviceEnabled 類型: REG_DWORD 值: 0 參考信息: http://www.microsoft.com/technet/security/advisory/975497.mspx http://hi.baidu.com/antiyfx/blog/item/a8d4a0cd81ce701901e92848.html (三)DHTML 編輯組件 ActiveX 控件中的安全漏洞可能允許遠程執行代碼 此安全更新解決 DHTML 編輯組件 ActiveX 控件中的一個秘密報告的漏洞。 攻擊者可以通過構建特制的網頁來利用該漏洞。 當用戶查看網頁時,該漏洞可能允許遠程執行代碼。 成功利用此漏洞的攻擊者可以獲得與登錄用戶相同的用戶權限。 那些帳戶被配置為擁有較少系統用戶權限的用戶比具有管理用戶權限的用戶受到的影響要小。 參考信息: http://www.microsoft.com/china/technet/security/bulletin/MS09-046.mspx 關于“河南互聯網應急中心” 國家計算機網絡應急技術處理協調中心河南分中心(簡稱河南互聯網應急中心,HENCERT)成立于2004年11月,是河南省通信管理局領導下的省級互聯網網絡安全應急機構。河南互聯網應急中心作為國家計算機網絡應急體系的成員之一,在國家計算機網絡應急技術處理協調中心(簡稱國家互聯網應急中心,CNCERT/CC)的統一協調下運行。 河南互聯網應急中心的主要職責: 1、協調、指導省內相關計算機網絡安全事件應急單位開展應急處置工作,共同處理省內公共電信基礎網絡上的安全緊急事件; 2、為省內公共電信基礎網絡以及請求協助的省內重要信息系統和關鍵部門等提供網絡安全的監測、預警、應 急、防范等安全服務和技術支持; 3、及時收集、核實、匯總、報告有關互聯網安全的權威性信息; 4、組織省內相關計算機網絡安全應急組織進行交流與合作。 |